I denna PTA kommer du att utföra grundläggande konfigurering av en CISCO switch i Packet Tracer. Syftet är att träna exekvering av olika kommando i Packet Tracer inför konfigurationer av fysiska Cisco nätverksenheter såsom switchar och routrar.

PTA 1 bygger på genomgången om Cisco IOS operativsystem samt kunskaper om IP-adressering.

Material:

- En dator med programmet Packet Tracer

- I Packet Tracer en PC, en switch 2960 och en router 1941.

När laborationen görs i en fysisk miljö kommer att behövas en Cisco switch, en konsolokabel, två TP-kablar.

Topologi

| Enhet | Interface | IP-adress | Nätmask | Default Gateway | Switch port |

|---|---|---|---|---|---|

| PC1 | Fa0 | 192.168.1.10 | 255.255.255.0 | — | Fa0/1 |

| R1 | Gig0/1 | 192.168.1.1 | 255.255.255.0 | — | Gig0/1 |

.

Observera att fokus i denna laboration är switchen därmed konfigureras inte router.

Instruktioner

- Konfigurera IP-adressering på datorn enligt tabellen som anges ovan.

- Klicka på PC1, Desktop, och Terminal så att du ser inställningar för RS 232 porten.

- RS 232 är en seriell uppkoppling där dataöverföringshastighet är 9600 bps. Fler dataöverföringshastigheter stöds av Windows men 9600 bps fungerar som standard på alla nätverksutrustningar.

- Data Bits indikerar starten av en dataöverföring medan Stop Bits i slutet.

- Feldetektering kan göras med paritetsbit (Parity) system men i Packet Tracer används inte.

- Slutligen Flow Control anger typen av kontroller på CST och RTS funktioner för att reglera flödet av tecken (characters). Flödeskontrollen fungerar inte tillräckligt bra på den här typen av transmissioner och därför brukar den inte användas.

- Klicka på OK så att terminalen öppnas. Tryck på Enter på tangentbordet så att du ser prompten Switch> (användarexekveringsläge)

Uppgift 1: Ta fram switchens standard inställningar

- Flytta till priviligierat exekveringsläge med kommando enable

- Exekvera kommandot show running-config. För att få bläddra en ny sida och därmed läsa mer information tryck på mellanslag på tangentbordet.

- Svara följande frågor (separat papper):

- Hur många Fast Ethernet interface har switchen?

-

- Hur många Gigabit Ethernet interface har switchen?

-

- Är interface VLAN1 IP-adresserat och vad används detta interface till?

- Vilket intervaller anges i VTY-linjer?

-

- Vad används VTY-linjer till?

- Vad är skillnaden mellan konfigurationsfiler running-config och startup-config och hur används dessa?

-

- Exekvera kommandot show startup-config. Skriv ner utdata och förklara varför konfigurationsfilen inte finns än.

Uppgift 2: Tilldela ett namn till switchen

- Exekvera kommando configure terminal för att komma åt det globala konfigurationsläget. Som namnet antyder här får man påverka switchens globala inställningar.

- Exekvera kommando hostname SW1

Uppgift 3: Säkra åtkomst till konsolporten

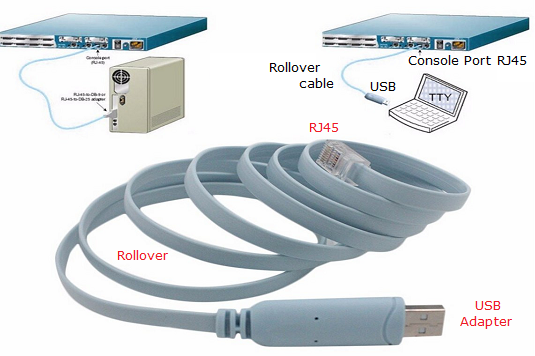

- Studera topologin. För att komma åt till switchen behövs en dator som kan anslutas till switchen med en konsolkabel. I Packet Tracer används en konsolkabel med änderna RS 232 och RJ45 kontakter. I den fysiska laborationsmiljö används en kabel med änderna USB (nu typ C) och RJ45 kontakter. RJ45 kontakten ansluts till switchens konsolport och USB till datorn. Förutom konsolkabel behövs ett terminalemuleringsprogram installerat på datorn. Det finns flera olika sådana program exempelvis Putty och Tera Term.

Observera att datorn inte behöver anslutas till switchen med TP-kabeln. I Packet Tracer och topologin vi laborerar har datorn anslutits med TP kabel till switchen för att kunna utföra andra konfigurationer i kommande laborationer.

Förutsatt att konsol-kopplingen har gjorts räcker det att exekvera kommando enable för att komma åt switchens priviligierat exekveringsläge!

För att hindra åtkomst till switchen via konsolporten konfigurera ett lösenord genom att exekvera följande:

SW1(config)# line console 0

SW1(config-line)# password consoP@55

SW1(config-line)# login

SW1(config-line)# logging synchronous

SW1(config-line)# exit

SW1(config)#

Varför login kommandot?

Uppgift 4: Säkra priviligierat exekveringsläge

När konsol-anslutningen är i gång ser du på terminalen prompten Switch> som indikerar att du befinner dig i användarens exekveringsläge. Läget har den lägsta behörigheten och därför behöver du exekvera kommando enable för att få placera dig i det privilegierade exekveringsläget. Det är just den övergången ska begränsas med ett lösenord.

- Exekvera följande:

SW1(config)# enable password enaP@55

SW1(config)# exit

SW1#

Kommandot enable password enaP@55 visas i textformat exempelvis i konfigurationsfilen running-config. Vem som helst som lyckas komma åt konfigurationsfilen kan läsa av lösenordet. Detta är en säkerhetsbrist och därför brukar inte användas, i stället användas kommandot enable secret eftersom detta kommando krypterar lösenordet direkt.

- Bekräfta att lösenordet enaP@55 är i klartext format.

SW1# show running-config

- Konfigurera ett lösenord som krypteras direkt med kommando enable secret

SW1# configure terminal

SW1(config)# enable secret ensecP@55

SW1(config)# exit

SW1# exit

- Logga in på nytt

Observera att enable secret gäller över enable password!

Uppgift 5: Kryptera befintliga lösenord

Nu har kommandot enable säkrats med ett krypterat lösenord ensecP@55, men lösenorden enaP@55 och consoP@55 är fortfarande i klartext. För att kryptera alla befintliga och kommande lösenord exekvera följande:

- Verifiera först att lösenorden enaP@55 och consoP@55 är i textklart format. Från det priviligierat exekveringsläget exekvera show running-config.

- För att kryptera befintliga textklara och kommande lösenord exekvera följande:

SW1# configure terminal

SW1(config)# service password-encryption

SW1(config)# exit

SW1# show running-config

Sök efter lösenordet consoP@55 och enaP@55. Är dessa lösenord i klartext? Om inte så är de krypterade. Med vilken krypteringsalgoritm?

Uppgift 6: Konfigurera ett varningsmeddelande som visas vid inloggning

- Det ska bli tydligt för alla som vill logga in på switchen att den är säkrad därmed tillåts åtkomst till switchen enbart till behöriga. Meddelandet heter på engelska message of the day eller MOTD. Vid dess konfiguration omges meddelandet med en begränsare, till exempel citationstecken ”” eller tecken #.

För att skapa meddelandet exekvera följande:

SW1# configure terminal

SW1(config)# banner motd ”This is a secure system. Authorized Access Only!”

SW1(config)# exit

SW1# exit

Logga in med givna lösenord för konsolen och enable

Uppgift 7: Verifiera alla konfigurationer och därefter spara de i NVRAM-minnet

- Exekvera följande:

SW1# show running-config

SW1# copy running-config startup-config

Uppgift 8: Kracka lösenordet consoP@55

Vi har konfigurerat ett krypterat lösenord med kommandot enable secret, men hur säkert är det?

Krypteringsalgoritmer finns i olika nivåer och på Packet Tracer stöds nivåer 0, 5 och 7 vilka är inte tillräckliga säkra. Krypteringsalgoritmer 0 och 7(krackad 1995) inte längre anses vara säkra eftersom de kan relativt lätt krypteras av. Nivå 5 eller MD5 var säker men har krackats och därför brukar användas andra krypteringsalgoritmer.

Riktiga Cisco maskiner som kör IOS 15.3 operativsystem stödjer nivåer 8 och 9 vilka använder också SHA-kryptering (fler bitar och bättre krypteringsalgoritmer).

- Från det globala konfigurationsläge exekvera följande:

SW1(config)# enable password ?

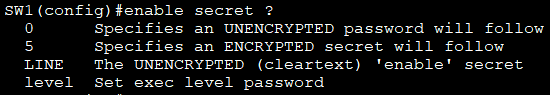

Du bör få utdata som följande:

Observera att på bilden syns inte raden 0 Specifies an UNENCRYPTED password will fallow. Raden 7 Specifies a HIDDEN password will follow innebär att ett redan konfigurerat lösenord ska användas.

Kommandot enable password enaP@55 kan konfigureras också så här:

enable password 0 enaP@55. Nummer noll indikerar att ett klartext lösenord ska användas i konfigureringen. I Packet Tracer är kommandot enable password utan noll standard. I fall kommandot enable password måste användas på riktiga maskiner konfigureringen görs som följande:

enable password 7 <här anges ett redan krypterar lösenord>

- Från det globala exekveringsläge exekvera följande:

SW1(config)# enable secret ?

Observera att bilden visar nu krypteringsnivåer (algoritmer) 0 och 5. Nivå 5 är känd som MD5 och det är den som används i Packet tracer tillsammans med kommandot enable secret. På riktiga Cisco switchar och routrar rekommenderas använda nivån 5 ifall inte stödjas 6, 8 eller 9.

- Utforska hur consoP@55 som nu är krypterat kan krackas. Du får använda Internet och söka efter en hemsida som gör det online. Ange nedan sammanfattat hur du lyckades.

Labben klar!