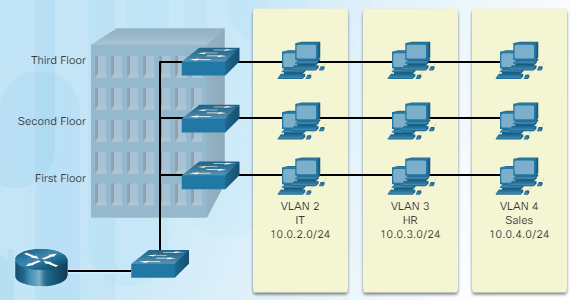

I ett switch-baserat nätverk kan ett fysiskt nätverk delas upp i flera virtuella nätverk. Dessa virtuella nätverk är kända som virtuella LAN, därmed förkortningen VLAN. Virtuella LAN underlättar grupperingar av nätverksenheter per LAN, även om fysiskt alla nätverksenheter är anslutna till en och samma switch. Nätverksuppdelningen görs av olika skäl exempelvis baserat på faktorer som funktion, säkerhet, användarens åtkomst till resurser eller applikationer.

Varje VLAN anses vara ett separat logiskt nätverk därmed adresseras de med specifika nätverksadresser. Nätverksenheter inom varje VLAN kan kommunicera med varandra, i sitt eget nätverk så att säga. Men kommunikationen mellan VLAN kräver en router mellan.

Fördelar med VLAN

- VLAN förbättrar nätverksprestanda genom att separera stora nätverksområde till mindre.

- VLAN möjliggör implementering av åtkomst- och säkerhetspolicy som styr grupper eller individuella nätverksenheter och användare.

- Datoranvändare kan placeras på olika våningar även om deras datorer är anslutna till samma switch.

- Högre säkerhet eftersom paketleverans sker i ett mindre och begränsat LAN.

- Broadcast trafik kan begränsas genom att minska broadcast-domäner.

- Åtkomst till nätverkstjänster per avdelning (per VLAN).

VLAN implementering

I princip finns det två metoder för att implementera VLAN:

- som portbaserade VLAN. (inte taggade). På de gröna portar ansluts nätverksenheter tillhörande till en specifik nätverksadress. På de röda portar ansluts nätverksenheter tillhörande till en annan nätverksadress. Observera att switch A och switch B ansluts samman via de gröna portar nummer 4 och de röda portar nummer 8.

- som taggade VLAN. Det samma som ovan men här används endast en kabel mellan switcharna A och B. Portnummer 8 i switch A och B kan vidarebefordra A-frame och B-frame . Denna typ av VLAN är fokus i kursen.

Taggade VLAN finns i ett antal olika typer:

Data VLAN

Data VLAN används för att separera användargrupper per VLAN genom att transportera användargenererad trafik men inte röst eller hanteringstrafik. En data VLAN kallas ibland User VLAN.

Default VLAN

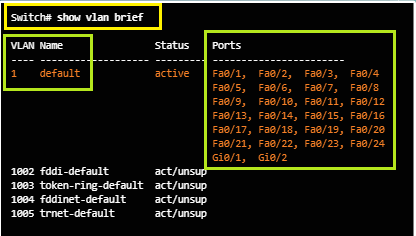

Alla portar i en switch tillhör till Default VLAN som konfigureras automatiskt vid switchens initiala start. Efter den initiala uppstarten av en switch tillhör dess portar till en och samma broadcast-domän. Alla anslutna slutenheter kan kommunicera med varandra eftersom alla är anslutna till ett och samma VLAN. Denna default VLAN kallas VLAN 1 vilket kan verifieras med kommandot show vlan brief:

VLAN 1 kan inte raderas eller byta namn och som default VLAN används för hantering.

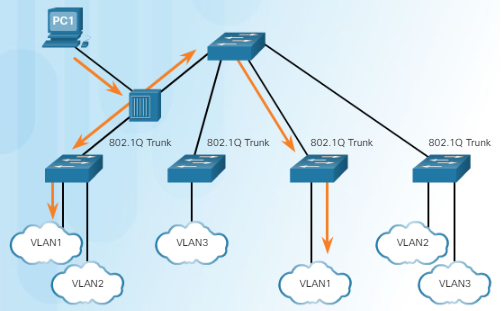

Native VLAN

Från början fungerar alla portar som access-port och de inkluderas i en default VLAN med namn VLAN 1. Eftersom alla portar tillhör till samma VLAN markeras inte Ethernet-ramar vilket är känd som ”untagged frames”. Som default är VLAN 1 en Nativ VLAN. Men när flera VLAN skapas och nätverkstrafik genereras behöver Ethernet-ramar identifieras via inkapslingsprotokoll 802.1Q.

I exemplet som illustreras nedan skickar PC1, som inte känner till VLAN-teknik, ett broadcast-paket till en hubb. Denna skickar vidare mottagna frame till alla anslutna switchar utan att ändra någon styrinformation. När dessa omarkerade ramar tas emot av switchar associeras ramarna med VLAN 1 och därför skickar switchen ramarna via de portar som tillhör VLAN 1. .

Obs: Om det inte finns några associerade portar med det nativa VLAN och om inte finns någon trunk-port tas omarkerade ramar bort från trafiken

Management VLAN

En management VLAN är vilken VLAN som helst som är konfigurerad för fjärradministrationen. Att fjärradministrera en switch kräver att switchen adresseras med en IP-adress därför används ett virtuellt interface (Switch Virtual Interface, SVI). Fjärradministrationen kan göras via HTTP, Telnet, SSH eller SNMP.

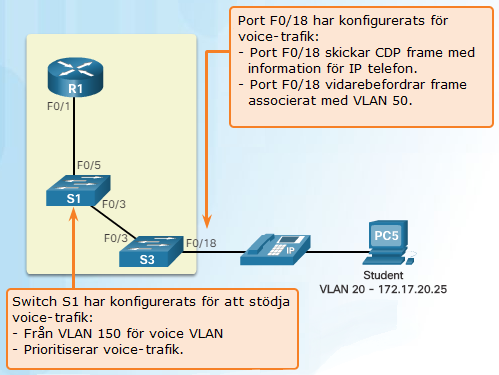

Voice VLAN

En separat VLAN behövs för att stödja Voice over IP (VoIP). VoIP-trafik kräver:

- Garanterad bandbredd för att säkerställa röstkvaliteten

- Överföringsprioritering över andra typer av nätverkstrafik

- Förmåga att dirigeras runt överbelastade nätverksområden

- Fördröjning på mindre än 150 ms över nätverket

- För att uppfylla dessa krav måste hela nätverket utformas för att stödja VoIP.

I bilden ovan är VLAN 150 konfigurerad för att bära rösttrafik. Studentdatorn PC5 som är ansluten till Cisco IP-telefonen och telefonen ansluten till switch S3 genererar rösttrafik som skickas ut till porten F0/18. Switch S3 identifierar rösttrafiken och associerar till VLAN 150 och vidarebefordrar till switch S1.

VLAN Trunk

En trunk är en punkt-till-punkt-länk mellan två switchar som bär nätverkstrafik för mer än en VLAN. VLAN-trunkar tillåter all VLAN-trafik att sprida sig mellan switchar så att nätverksenheter som är i samma VLAN, men som är anslutna till olika switchar, kan kommunicera med varandra utan ingrepp av en router.

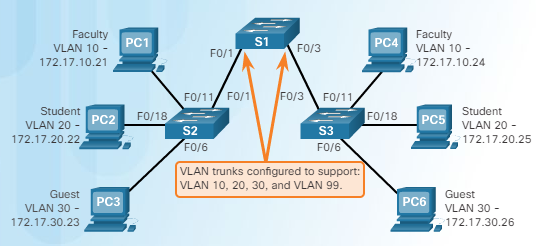

I bilden ovan är länkarna mellan switchar S1 och S2 och S1 och S3 konfigurerade för att tillåta trafik som kommer från VLANs 10, 20, 30 och 99 över nätverket. Observera att PC1 och PC4 tillhör till ett och samma virtuellt LAN, VLAN 10. Det samma för enheten PC2 och PC5 som är med i VLAN 20. Det finns också i exemplet VLAN 30 ditt tillhör PC3 och PC6.

Switch S1 tar emot frame från PC1, PC2 och PC3 och skickar de till porten F0/11 som är en trunkport. Switch S1 ansluter samman switcharna S2 och S3 så den också har konfigurerade trunkport interface F0/1 och F0/3.